Unser praxisnahes Intensivtraining „Hacking Extrem Web-Applikationen“ vermittelt Dir, wie echte Angreifer denken und wie Du Dich wirksam vor ihnen schützen kannst.

Was Dich erwartet:

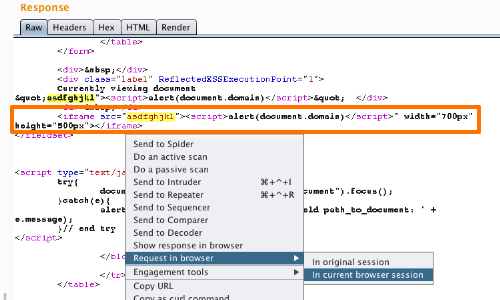

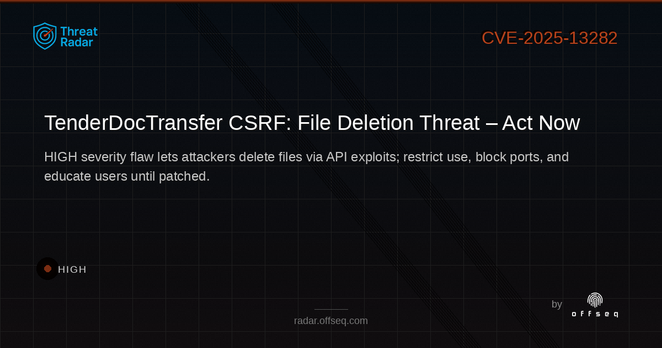

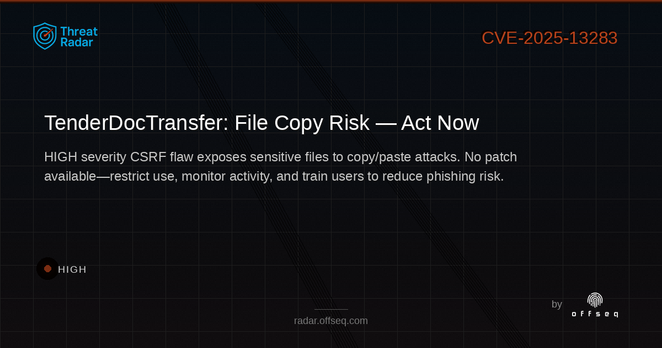

✅ Realistische Angriffe auf Webanwendungen und Backends

✅ Vollständige Abdeckung der OWASP Top Ten

✅ Hands-on-Labs mit echten Tools und Exploits

✅ Durchführung durch erfahrene Experten für Applikationssicherheit

Themen:

✅ Informationsgewinnung

✅ Angriffe auf Web- und Applikationsserver, auf die Übertragung, Anwendung und das Backend

✅ Behandelte Systeme sind Unix- oder Windows-basierte Webserver, Datenbanken, Application Server, etc.

Für alle, die Applikationssicherheit nicht nur verstehen, sondern erleben möchten.

Melde Dich jetzt an und sichere Dir Deinen Platz:

👉 https://cirosec.de/trainings/hacking-extrem-web-applikationen/

#Webanwendungen #Backends #OWASPTopTen #HandsOnLabs #Applikationssicherheit #Informationsgewinnung #Webserver #TLS #Sessions #SQLInjection #XSS #CSRF #SSRF #CommandInjection #Logikfehler #DateiUploads #XMLInjection #Schwachstellen

🔻

🔻

Intentando configurar

Intentando configurar