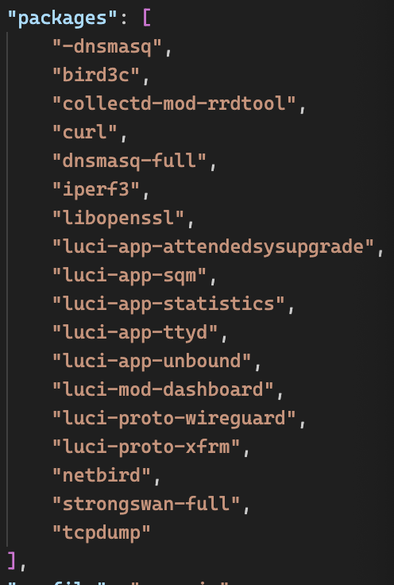

Anything missing for a general purpose x86 router?

#StrongSwan for my reverse proxy setup, and #netbird eventually for future usage.

Wow! After delving into IPSec strongSwan rekeying, I now know that the initial 'data key' (Child SA) is like a quick handshake with no fancy secret exchange (PFS) (RTFM! [1]). However, for rekeys, it's full secret agent handshake mode! Writing the GitHub bug report, which turned out not to be a bug, helped me to understand my situation better. [2] Finally migrated to the new IPSEC connection setup in OPNsense and updated my blog post. [3]

(Now I expect to get answers, aka 'Use WireGuard!')

[1]: https://docs.strongswan.org/docs/latest/config/rekeying.html#_ikev2

[2]: https://github.com/opnsense/core/issues/8631

[3]: https://du.nkel.dev/blog/2021-11-19_pfsense_opnsense_ipsec_cgnat/

Настраиваем собственный IKEv2/IPSec VPN сервер с помощью StrongSwan.

https://dalek.zone/videos/watch/d85f7c47-0050-42f3-9da8-e3f82f54dc44

Настраиваем собственный IKEv2/IPSec VPN сервер с помощью StrongSwan.

I am struggling to get my #archlinux IKE2 VPN working. I used to be able to just add the certificate and private key with the NetworkManager plug- in but now it complains about not being able to find the private key.

Харденинг strongSwan на всякий постквантовый

strongSwan — опенсорсная имплементация IPsec, фреймворка VPN. Несмотря на полувековой стаж, проект продолжает развиваться: последняя на сегодня версия приложения вышла в декабре. У него подробная документация , есть блог с CVE и публичная база тестов . По полезной пропускной способности, задержке и утилизации CPU strongSwan превосходит Wireguard, но остаётся в тени — из-за сложности и малой пригодности для обхода блокировок. Зато перед теми, кто не ленится, он открывает широкий простор для экспериментов.

https://f-droid.org/packages/org.strongswan.android/

https://github.com/strongswan/strongswan

#android

I am surprised nobody has mentioned Cisco. They have made hardware so difficult to deploy with all their licensing BS that I'm now looking at alternatives such as #wireguard and #StrongSwan for VPN solutions.

Мониторинг ipsec strongSwan

Всем привет! Работая DevOps-инженером, я задумался о мониторинге IPsec-туннелей, которых у нас уже накопилось достаточно. Они в основном используются для связи между облаками, так как инфраструктура разнесена — например, dev и prod живут у разных облачных провайдеров. Также есть интеграции со сторонними организациями, кластеры Kubernetes в AWS, GCP и т.д. Основная цель — получать алерты о падении туннеля раньше, чем сработают алерты о недоступности сервисов. Это особенно важно, поскольку Prometheus у нас один, он живёт в одном из облаков, а prometheus-stack в Kubernetes-кластерах работают в режиме агентов. Первая проблема - выбор экспортера или разработка своего Изначально наткнулся на экспортер от dennisstritzke , но проект уже архивный, последний релиз датируется сентябрем 2021 года, в README автор рекомендует использовать более свежий и поддерживаемый экспортер . Однако он использует VICI , соответственно необходима миграция с более старого подхода конфигурирования с помощью ipsec.conf на swanctl.conf. В документации есть подробное описание , и даже ссылка на скрипт-конвертор . Но зачем ломать то, что уже работает, пусть даже и deprecated? В итоге написал свой python скрипт, который дергает ipsec status, парсит вывод и формирует необходимые мне метрики для Prometheus.