Masz router Asusa? Sprawdź czy nie została wydana aktualizacja

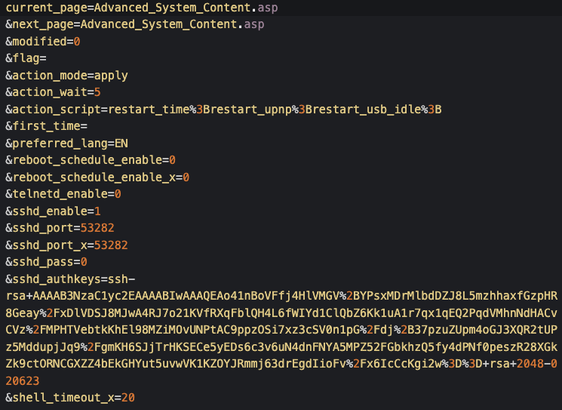

Firma GreyNoise (wykorzystując AI) natrafiła na aktywną kampanię nieznanej grupy cyberprzestępców, która wykorzystuje kilka podatności do przejęcia kontroli nad routerami firmy Asus. Kampania śledzona jest pod nazwą ViciousTrap. Wśród wykorzystywanych luk możemy znaleźć, załataną niedawno podatność CVE-2023-39780 czyli command injection, która pozwala na wykonywanie poleceń systemowych. Oprócz tego, w atakach,...

#WBiegu #Apt #Asus #Ataki #Cve #Iot #Router

https://sekurak.pl/masz-router-asusa-sprawdz-czy-nie-zostala-wydana-aktualizacja/

Masz router Asusa? Sprawdź czy nie została wydana aktualizacja

Firma GreyNoise (wykorzystując AI) natrafiła na aktywną kampanię nieznanej grupy cyberprzestępców, która wykorzystuje kilka podatności do przejęcia kontroli nad routerami firmy Asus. Kampania śledzona jest pod nazwą ViciousTrap. Wśród wykorzystywanych luk możemy znaleźć, załataną niedawno podatność CVE-2023-39780 czyli command injection, która pozwala na wykonywanie poleceń systemowych. Oprócz tego, w atakach,...