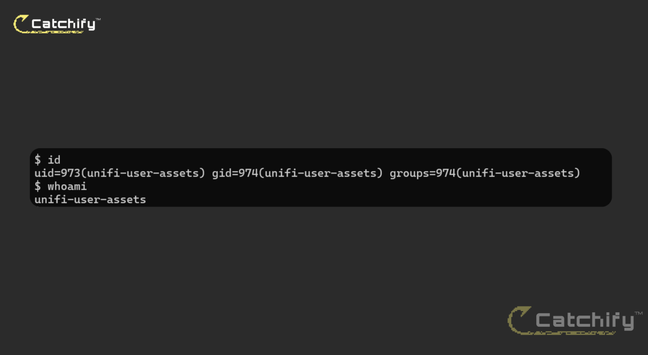

Krytyczna podatność w aplikacji UniFi Access

Wielokrotnie podkreślaliśmy rolę pentestów w procesie utrzymania bezpieczeństwa organizacji. Wagę pentestów zdają się potwierdzać także doświadczenia badaczy z zespołu Catchify. TLDR: – Krytyczna podatność (10.0 w skali CVSS) w aplikacji UniFi Access odpowiadającej z kontrolę nad urządzeniami dostępu fizycznego. – Możliwe jest pełne przejęcie urządzeń z podatnym oprogramowaniem i kradzież...

#Aktualności #Critical #Podatność #Rce #Ubiquiti #Unify

https://sekurak.pl/krytyczna-podatnosc-w-aplikacji-unifi-access/

Krytyczna podatność w aplikacji UniFi Access

Wielokrotnie podkreślaliśmy rolę pentestów w procesie utrzymania bezpieczeństwa organizacji. Wagę pentestów zdają się potwierdzać także doświadczenia badaczy z zespołu Catchify. TLDR: – Krytyczna podatność (10.0 w skali CVSS) w aplikacji UniFi Access odpowiadającej z kontrolę nad urządzeniami dostępu fizycznego. – Możliwe jest pełne przejęcie urządzeń z podatnym oprogramowaniem i kradzież...