OSINT Tools in C/C++: Used by Intelligence and Security Services

Modern intelligence and cyber-reconnaissance units increasingly rely on **C and C++ tools** when **speed, resource control, and minimal digital footprint** are critical. Below is an overview of key tools and why these languages are preferred.

Classic OSINT Tools in C/C++

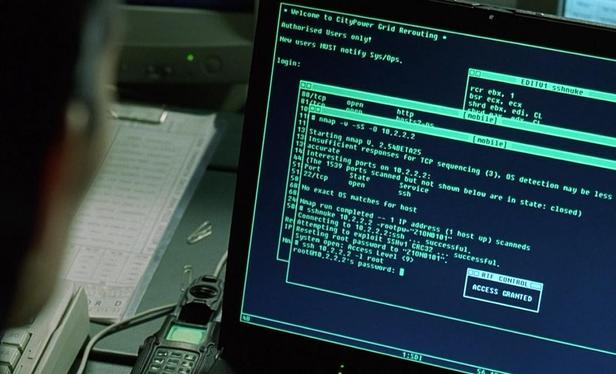

1. **Nmap (C/C++)**

The cornerstone network scanner for most OSINT tasks.

**Function:** Active and passive host discovery, service detection, OS fingerprinting.

**Feature:** Supports NSE scripts for automated reconnaissance.

2. **ZMap (C)**

Mass IPv4 scanning (e.g., one port across the entire IPv4 space in ~5 minutes).

Used for large-scale SIGINT/OSINT operations.

3. **Masscan (C)**

U.S. counterpart to ZMap, optimized for maximum speed.

Ideal for instant “network snapshots.”

4. **Tcpdump / libpcap (C)**

Passive packet capture.

Forms the backbone for packet analysis in intelligence systems.

5. **Bro/Zeek (C++)**

Network event analysis framework.

Detects anomalies and covert channels.

6. **YARA / YARA Rules Engine (C/C++)**

Signature-based detection of malware, documents, and archives.

Widely used in cyber intelligence.

7. **OpenSSL Toolkit (C)**

Certificate and TLS channel analysis.

Used to examine cryptographic infrastructure.

8. **ExifTool (C++)**

Metadata analysis for images and documents: device, timestamp, GPS.

9. **Tshark (C)**

CLI version of Wireshark for covert traffic analysis.

10. **Osquery (C++)**

Live-forensics system turning the host into a SQL-queryable database.

Why C/C++ Matters in Intelligence

**Maximum speed**

Native code is crucial for mass network scanning, data streams, and crypto operations.

**Resource control**

Direct management of memory, threads, and network buffers without overhead.

**Low-level access**

Raw sockets, system calls, filesystem, network interfaces.

**Deterministic behavior**

Predictable response times, no garbage collection delays.

**Minimal dependencies & portability**

Statically compilable binaries for Linux, Windows, BSD, or embedded systems.

**Integration with high-performance libraries**

OpenSSL, libpcap, Boost, ZLib for crypto, networking, and compression.

**Hardware-level optimization**

SIMD, vectorization, inline functions, assembly inserts.

Performance: C/C++ vs Interpreted Languages

Example: scanning 100,000 IPs for open ports.

Language Execution Time Reason C 3–5 sec Native code, minimal overhead C++ + Boost.Asio 4–6 sec Asynchronous, thread control Go 10–15 sec Runtime overhead, garbage collection Python 180–300 sec Interpretation, GIL, extra wrappers

**Conclusion:** Porting Python → C/C++ can give **50–100× speedup** for CPU- and I/O-intensive tasks.

Summary

C/C++ are the languages of choice for professional OSINT and intelligence tools where **speed, control, and low-level system/network operations** are required.

**Hashtags**

#OSINT #CPlusPlus #CProgramming #CyberIntelligence #SIGINT #NetworkAnalysis #Maltego #Nmap #ZMap #CyberSecurity #Forensics #MetadataAnalysis #OpenSourceIntelligence #Recon**Bibliography / Must-Have References**

Gordon UA. *Preparations for war against Poland underway – Polish Chief of Staff*. 2025.

Eurointegration. *Polish Army Chief warns about pre-war threats*. 2025.

TVN24. *Polish Army Chief: Prepare forces for full-scale conflict*. 2025.

Nmap Official Documentation.

https://nmap.orgZMap Project.

https://zmap.ioExifTool Documentation.

https://exiftool.orgYARA Rules Engine.

https://virustotal.github.io/yaraOsquery Documentation.

https://osquery.io