Security Week 2508: уязвимости встроенного архиватора Windows

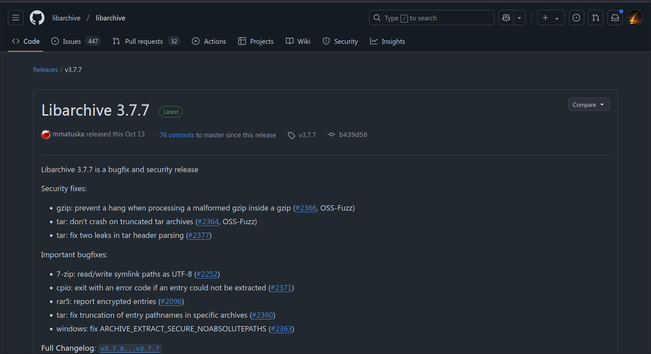

В октябре 2023 года в Microsoft Windows была добавлена поддержка 11 форматов сжатия данных. Операционная система, долгое время нативно поддерживающая только архивы .zip, научилась разархивировать файлы в формате RAR, 7z и прочих. Реализовано это было с помощью библиотеки libarchive , которая распространяется с открытым исходным кодом. Исследователи из команды DEVCORE проанализировали эту относительно свежую функциональность и обнаружили пару новых уязвимостей. Первая уязвимость ( CVE-2024-26185 ), которую удалось обнаружить исследователям, относится к классу Path Traversal. Это крайне распространенная ошибка, при которой «подготовленный» архив получается сохранить не во временную директорию и не куда указал пользователь, а куда угодно. Достигается это манипуляциями с абсолютным путем к файлу в архиве, которые недостаточно хорошо фильтруются при распаковке. В результате получается то, что изображено на скриншоте: при распаковке архива RAR-файл сохраняется в произвольное место в системе, в данном случае в корневую директорию.

https://habr.com/ru/companies/kaspersky/articles/883288/

#ИБ #windows #libarchive

🐦🔥nemo™🐦⬛ 🇺🇦🍉

🐦🔥nemo™🐦⬛ 🇺🇦🍉