NimDoor — новое семейство вредоносного ПО для macOS, нацеленное на Web3 и криптовалютные платформы

Это модульная, устойчиво работающая event-driven малварь, написанная на `Nim`. Она умеет самовосстанавливаться при попытках удаления и маскироваться под легитимные системные службы. Ключевая особенность — использование системного механизма `kqueue` и `LaunchAgent` для скрытого и постоянного контроля над зараженной системой.

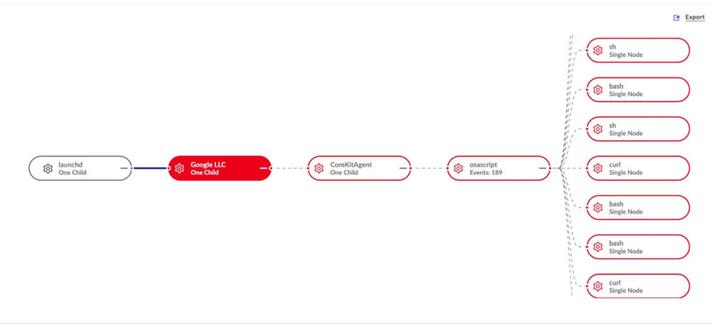

Атака начинается с сообщения в Telegram, в котором распространяется фейковый файл обновления SDK Zoom. После запуска устанавливаются три бинарных файла:

- `installer` — подготавливает систему, создает необходимые директории и пути конфигурации;

- `GoogIe LLC` — собирает данные о среде и генерирует зашифрованный конфиг в hex-формате;

- `CoreKitAgent` — основной исполняемый модуль на Go, использующий macOS‑механизм `kqueue` (асинхронное событие ввода/вывода) для управления своей работой и реакции на события.