➤ Ubuntu 安全強化措施的突破與反思

✤ https://u1f383.github.io/linux/2025/06/26/the-journey-of-bypassing-ubuntus-unprivileged-namespace-restriction.html

這篇文章詳細描述了研究人員如何發現並繞過 Ubuntu 最新導入的非特權命名空間限制。Ubuntu 旨在透過 AppArmor 強化安全性,限制應用程式建立非特權命名空間的能力,以此降低權限提升攻擊的風險。然而,研究人員透過深入分析核心層級的實作,發現了繞過此限制的方法,並分享了研究過程中的經驗和挑戰。儘管最終發現的繞過方法與其他研究人員發現的相似,但其起點源於核心層面的分析,使其具有獨特的價值。

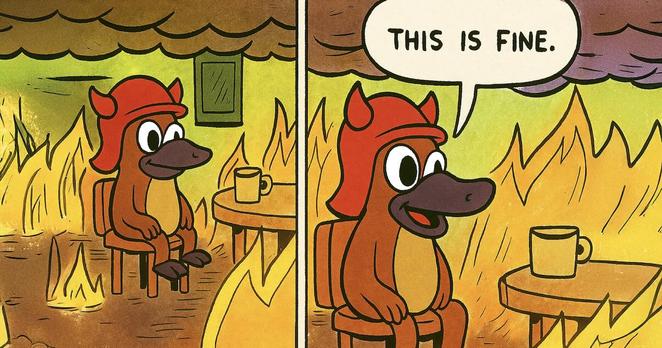

+ 真是令人驚訝!Ubuntu 宣稱的安全性竟然有漏洞,這也提醒我們,任何安全措施都不是萬無一失的。

+ 這篇文章的詳細分析很有幫助,對於對 Linux 安全感興趣的人來說,是個很好的學習資源。

#安全研究 #Linux #AppArmor #漏洞利用