[Перевод] Практическое руководство по атакам на IPv6 в локальной сети

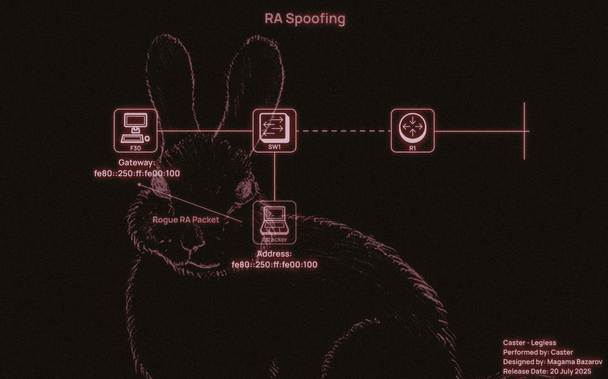

Отключение IPv6 на шлюзе давно перестало быть надежной защитой. Протокол по умолчанию активен на большинстве клиентских машин, которые периодически отправляют в сеть служебные запросы вроде Router Solicitation. Именно эта «скрытая» активность открывает двери для целого класса атак, позволяющих перехватить трафик, подменить DNS или провести NTLM-Relay. В этой статье мы подробно, с примерами кода на Python/Scapy и командами для настройки, рассмотрим самые распространенные векторы атак на IPv6 в локальном сегменте: RA Spoofing: Как навязать себя в качестве шлюза по умолчанию. RDNSS Spoofing: Как стать DNS-сервером для современных ОС без DHCPv6. DHCPv6-атаки: Механика работы mitm6 и ее ручная реализация. Пассивный сбор данных: Как составить карту сети, просто слушая эфир. Материал будет полезен пентестерам, сетевым инженерам и системным администраторам, которые хотят понять реальные риски IPv6 и научиться им противостоять.

https://habr.com/ru/articles/930526/

#ipv6 #пентест #RA_Spoofing #RDNSS #DHCPv6 #Scapy #MITM #Kali_Linux #информационная_безопасность #infosec