Анатомия POS-терминала: от разведки на диване до обхода антивскрытия

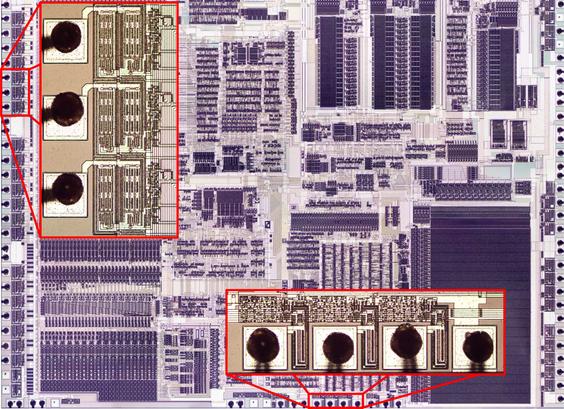

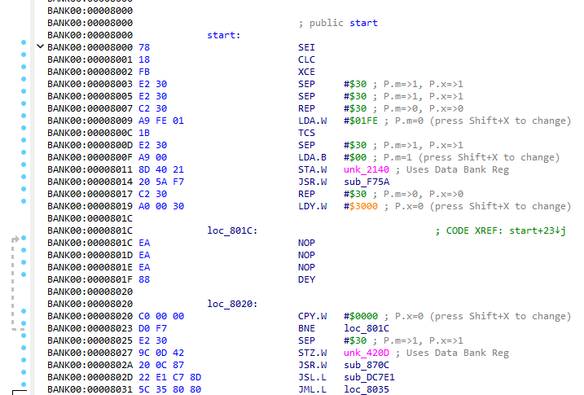

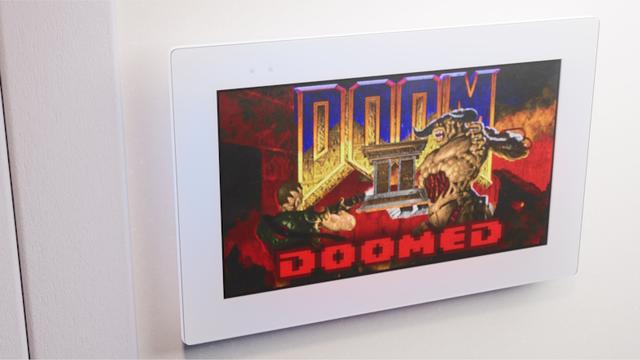

Привет, Хабр! На связи Иван Глинкин, специалист по аппаратному реверс-инжинирингу из команды Бастиона. Сегодня поделюсь интересным кейсом разбора платежного POS-терминала. Когда-то эти маленькие черные коробочки были крепким орешком для хакеров. Однако отвертка, паяльный фен, логический анализатор и, конечно же, пытливый ум исследователя творят чудеса. К тому же сами разработчики и даже регуляторы порой дают в руки исследователям все козыри, будто только и ждут успешного взлома устройств. Эта статья — не просто очередной «сказ про то, как железку взломали», а попытка вывести универсальную методологию аппаратного реверс-инжиниринга на основе исследования конкретного устройства. Мы пошагово пройдем весь путь: от сбора информации в открытых источниках до физического вскрытия, обхода защиты и перехвата «секретных переговоров» между чипами. Итак, часть первая: вскрытие и разведка боем. Поехали!

#вскрытие_POSтерминала #взлом_POSтерминала #аппаратный_хакинг #методология_хакинга #аппаратные_уязвимости #реверсинжиниринг #взлом_платежного_терминала #QPOS_Mini #уязвимости_в_POSтерминалах