RE: https://mastodon.online/@alghaff/115337199248336375

Chcemy chronić dzieci - mówili

RE: https://mastodon.online/@alghaff/115337199248336375

Chcemy chronić dzieci - mówili

𝐔𝐄 (𝐰𝐜𝐢ąż) 𝐜𝐡𝐜𝐞 𝐬𝐤𝐚𝐧𝐨𝐰𝐚ć

𝐓𝐰𝐨𝐣𝐞 𝐩𝐫𝐲𝐰𝐚𝐭𝐧𝐞 𝐰𝐢𝐚𝐝𝐨𝐦𝐨ś𝐜𝐢 𝐢 𝐳𝐝𝐣ę𝐜𝐢𝐚

𝘗𝘳𝘰𝘱𝘰𝘻𝘺𝘤𝘫𝘢 "𝘊𝘩𝘢𝘵 𝘊𝘰𝘯𝘵𝘳𝘰𝘭" 𝘯𝘢𝘬𝘢𝘻𝘢ł𝘢𝘣𝘺 𝘴𝘬𝘢𝘯𝘰𝘸𝘢𝘯𝘪𝘦 𝘸𝘴𝘻𝘺𝘴𝘵𝘬𝘪𝘤𝘩 𝘱𝘳𝘺𝘸𝘢𝘵𝘯𝘺𝘤𝘩 𝘴𝘱𝘰𝘴𝘰𝘣ó𝘸 𝘬𝘰𝘮𝘶𝘯𝘪𝘬𝘢𝘤𝘫𝘪 𝘤𝘺𝘧𝘳𝘰𝘸𝘦𝘫, 𝘸 𝘵𝘺𝘮 𝘻𝘢𝘴𝘻𝘺𝘧𝘳𝘰𝘸𝘢𝘯𝘺𝘤𝘩 𝘸𝘪𝘢𝘥𝘰𝘮𝘰ś𝘤𝘪 𝘪 𝘻𝘥𝘫ęć. 𝘚𝘵𝘢𝘯𝘰𝘸𝘪 𝘵𝘰 𝘻𝘢𝘨𝘳𝘰ż𝘦𝘯𝘪𝘦 𝘥𝘭𝘢 𝘱𝘰𝘥𝘴𝘵𝘢𝘸𝘰𝘸𝘺𝘤𝘩 𝘱𝘳𝘢𝘸 𝘥𝘰 𝘱𝘳𝘺𝘸𝘢𝘵𝘯𝘰ś𝘤𝘪 𝘪 𝘣𝘦𝘻𝘱𝘪𝘦𝘤𝘻𝘦ń𝘴𝘵𝘸𝘢 𝘤𝘺𝘧𝘳𝘰𝘸𝘦𝘨𝘰 𝘸𝘴𝘻𝘺𝘴𝘵𝘬𝘪𝘤𝘩 𝘰𝘣𝘺𝘸𝘢𝘵𝘦𝘭𝘪 𝘜𝘌

Rządy których państw są za, a które przeciwko? https://fightchatcontrol.eu/pl

_____

#prywatność #bezpieczenstwo #polska #polityka #cenzura #inwigilacja #wolnosc

Jeśli korzystacie z LinkedIna, to być może przed 3 listopada będziecie chcieli zmienić jedno ustawienie - tego dnia serwis zaczyna bowiem wykorzystywać posty użytkowników do trenowania sztucznej inteligencji. Aby temu zapobiec, trzeba zajrzeć do ustawień i przejść do zakładki "Prywatność danych" (https://www.linkedin.com/mypreferences/d/categories/privacy). Tu szukamy domyślnie włączonej opcji "Dane do ulepszania generatywnej AI" - po kliknięciu można ją zdezaktywować.

---

𝖱𝖮𝖬 - 𝗈𝖽𝖻𝗅𝗈𝗄𝗈𝗐𝖺𝗇𝗒 bootloader/ 𝖫𝗂𝗇𝖾𝖺𝗀𝖾𝖮𝖲, 𝖾/𝖮𝖲 𝗂 𝗂𝗇𝗇𝖾 𝗍𝖾𝗀𝗈 𝗍𝗒𝗉𝗎 𝗇𝗂𝖾_𝖻𝖾𝗓𝗉𝗂𝖾𝖼𝗓𝖾ń𝗌𝗍𝗐𝖺

Zainspirowane: https://101010.pl/@didek/115311037034049472

„𝘉𝘢𝘳𝘥𝘻𝘰 𝘰𝘨ó𝘭𝘯𝘪𝘦 𝘯𝘢𝘱𝘪𝘴𝘢ł𝘦ś. 𝘚𝘦𝘤𝘶𝘳𝘦 𝘣𝘰𝘰𝘵 𝘵𝘰 𝘵𝘺𝘭𝘬𝘰 𝘫𝘦𝘥𝘦𝘯 𝘦𝘭𝘦𝘮𝘦𝘯𝘵 𝘻𝘢𝘣𝘦𝘻𝘱𝘪𝘦𝘤𝘻𝘦ń 𝘪 𝘯𝘪𝘦 𝘫𝘦𝘴𝘵 𝘬𝘰𝘯𝘪𝘦𝘤𝘻𝘯𝘺."

Właśnie takich stwierdzeń w sieci jest więcej niż rzetelnej wiedzy. Zebrałem kilka źródeł w jendo, może one pomogą.

— 𝐖𝐩𝐫𝐨𝐰𝐚𝐝𝐳𝐞𝐧𝐢𝐞

Pierwszym krokiem w ochronie jest zapewnienie bezpiecznego uruchamiania systemu operacyjnego, jak i bezpiecznego uruchamiania oprogramowania układowego.

Secureboot pomaga zapobiegać ładowaniu złośliwego oprogramowania i zainfekowanych składników.

Odblokowanie bootloadera w Androidzie stanowi duże zagrożenie dla bezpieczeństwa. Wyłącza zweryfikowany rozruch, fundamentalną część modelu bezpieczeństwa. Zweryfikowany rozruch zapewnia integralność systemu bazowego i łańcucha rozruchowego, aby zapobiec atakom evil maid i persystencji złośliwego oprogramowania.

W przeciwieństwie do powszechnych założeń, zweryfikowany rozruch jest ważny nie tylko dla bezpieczeństwa fizycznego - zapobiega utrzymywaniu się jakiejkolwiek ingerencji w system, czy to ze strony fizycznego atakującego, czy złośliwej aplikacji, która zdołała podłączyć się do systemu operacyjnego. Na przykład, jeśli zdalny atakujący zdołał wykorzystać system i uzyskać wysokie uprawnienia, zweryfikowany rozruch przywróci jego zmiany po ponownym uruchomieniu i zapewni, że nie będą one mogły się utrzymać.

_____________

• GrapheneOS

- Wspiera urządzenia które oferują blokadę bootloader-a.

- Posiada funkcję automatcznego restartu, domyślnie 18godz. Można ustawić czas pomiędzy 10min do 72 godz.

- Pozwala na wyłącznie transferu danych przez port USB i używanie go jedynie w celu ładowania.

To tyko skrawek tego co oferuje wspomniany system.

_____________

— 𝐎𝐛𝐣𝐚ś𝐧𝐢𝐞𝐧𝐢𝐞 / 𝐩𝐫𝐚𝐤𝐭𝐲𝐤𝐚

Trwale odblokowany bootloader jest uważany za poważne zagrożenie dla bezpieczeństwa, ponieważ umożliwia atakującemu z fizycznym dostępem wykonywanie różnych złośliwych działań, takich jak flashowanie dowolnego oprogramowania układowego, obrazów odzyskiwania lub oprogramowania radiowego za pomocą poleceń fastboot.

Może to prowadzić do instalacji rootkitów, rejestratorów haseł lub innego złośliwego oprogramowania zaprojektowanego w celu kradzieży poufnych danych, takich jak dane logowania do kont Google lub Facebook.

Jednym z najpoważniejszych zagrożeń jest fizyczny dostęp do urządzenia i uruchamia custom recovery lub flashuje złośliwy system operacyjny w celu wyodrębnienia danych lub zainstalowania trwałego złośliwego oprogramowania.

Nawet jeśli urządzenie jest zaszyfrowane, odblokowany bootloader umożliwia atakującemu obejście szyfrowania poprzez wykorzystanie pamięci RAM urządzenia, na przykład poprzez schłodzenie go zamrażarką w celu odzyskania klucza szyfrowania przed jego rozproszeniem.

Atak ten został zademonstrowany na Galaxy Nexusie z odblokowanym bootloaderem, co nie byłoby możliwe w przypadku zablokowanego bootloadera.

Nawet przy włączonym szyfrowaniu, korzyści związane z bezpieczeństwem są ograniczone, możliwość flashowania niestandardowych obrazów umożliwia dostęp do wewnętrznej pamięci urządzenia za pomocą poleceń ADB, skutecznie omijając ochronę blokady ekranu.

Źródła:

https://www.tenorshare.com/unlock-android/your-device-has-been-unlocked-and-cant-be-trusted.html

https://android.stackexchange.com/questions/33691/why-does-unlocking-the-bootloader-wipe-phone

https://www.reddit.com/r/PrivacyGuides/comments/v8bscd/what_exactly_are_the_risks_of_an_unlocked

https://xdaforums.com/t/info-understanding-the-risks-of-having-an-unlocked-bootloader.1898664

https://forum.fairphone.com/t/is-it-insecure-to-have-an-unlocked-bootloader/61283

https://en.wikipedia.org/wiki/Bootloader_unlocking

https://madaidans-insecurities.github.io/android.html#unlocking-the-bootloader

https://source.android.com/docs/security/features/verifiedboot

https://en.m.wikipedia.org/wiki/Evil_maid_attack

https://community.e.foundation/t/is-it-safe-to-have-the-bootloader-unlocked/59793/6

https://learn.microsoft.com/en-us/windows-hardware/design/device-experiences/oem-secure-boot

https://grapheneos.org/faq#supported-devices

https://grapheneos.org/features#auto-reboot

https://grapheneos.org/features#usb-c-port-and-pogo-pins-control

- - -

#prywatność #bezpieczenstwo

@Lacze@hear-me.social @skrybatv.bsky.social@bsky.brid.gy Bardzo ogólnie napisałeś. Secure boot to tylko jeden element zabezpieczeń i nie jest konieczny. > W przypadku braku tej weryfikacji system dosłownie łyka wszytko. Po wyłączeniu secure boot system zostaje co do bita taki sam. Wyjmij dysk z PC'ta i zobacz, że opcja przełączenia secure boot wciąż działa. Na warstwie system<>aplikacje nic się nie zmienia. > Jeśli zgubisz taki smartfon, to też łatwo można uzyskać dostęp do jego zawartości. Szyfrowanie wciąż istnieje. W przypadku Androida kod blokady ekranu jest też hasłem do "dysku". Powód dlaczego od razu po restarcie nie można odblokowywać odcinkiem palca.

Swoją drogą ciekawe: w UK protesty przeciw dowodom cyfrowym, a w Polsce dyskusja czy MO-bywatel jest bardziej wygodny czy mniej

(...NIGDY ❌ NIE ufajcie osobom pokazującym Wam dokumenty w aplikacji mObywatel, dopóki nie zweryfikujecie ich kodem QR. Fałszywych apek jest sporo. Są, bo praktycznie nikt nie weryfikuje okazywanych tak dokumentów...)https://infosec.exchange/@niebezpiecznik_pl/115269700626966092

Skanowanie kodu QR w celu weryfikacji, coś jak w projekcie Cov_ID 🪪💉 👹

💡Na pierwezym miejsu: nie instaluj MO_bywatel

Kod QR - się przydaje

Pzykładowo w aplikacji Signal, otwórz dowolny czat i po prawej stronie kliknij --> trzy kropeczki następnie --> ustawienia czatu --> następnie --> zweryfikuj numer bezpieczeństwa --> kliknij na kod QR w celu przeskanowania kodu u twojego rozmówcy. Po zeskanowaniu, jeśli się zgadza zatwierdź: zaznacz jako zweryfikowane (właśnie zweryfikowaliście szyfrowanie waszej komunikacji).🎉✨

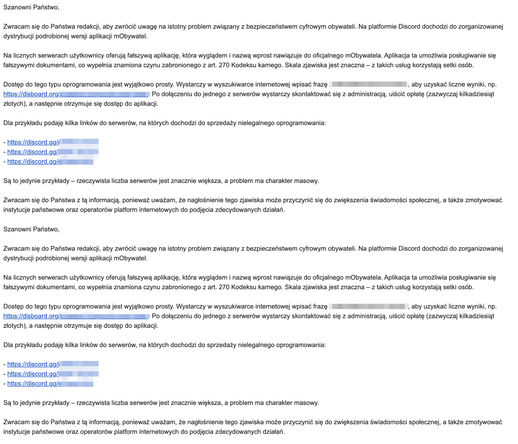

Attached: 1 image No to jeszcze raz: NIGDY ❌ NIE ufajcie osobom pokazującym Wam dokumenty w aplikacji mObywatel, dopóki nie zweryfikujecie ich kodem QR. Fałszywych apek jest sporo. Są, bo praktycznie nikt nie weryfikuje okazywanych tak dokumentów 🤡 Pozostaje się chyba cieszyć, że Polacy darzą się tak wysokim zaufaniem, że uznają za prawdziwy każdy obrazek pokazywany na ekranie smartfona 🤷♂️ A teraz najlepsze. Nawet jak sobie myślisz "ja zawsze weryfikuję użytkowników mObywatela, więc nie moja broszka", to nie sądź, że problem Ciebie nie dotyczy. Ktoś przecież może użyć lewej apki wyrobionej na Twoje dane, aby z jakiejś firmy lub instytucji wyciągnąć dodatkowe info o Tobie lub co gorsza coś zmienić w Twoim imieniu. Co robić, jak żyć? 1) edukuj wszystkich, aby zawsze sprawdzali autentyczność dokumentów kodem QR. 2) zastrzeż sobie PESEL. To uniemożliwi najboleśniejsze szkody, jeśli już do kradzieży tożsamości dojdzie ♦️ Jak chcesz poznać więcej zagrożeń dla Twojej prywatności, danych i pieniędzy oraz rady, jak te zagrożenia ograniczyć, to wpadnij na nasz wykład "Jak Nie Dać Się Zhackować", który w najbliższych tygodniach będzie w wielu miastach w Polsce -- szczegóły tu: https://niebezpiecznik.pl/wyklad

Z cyklu niebezpieczne...

🔴 Korzystasz z dodatków do przeglądarki? Blokada reklam itp?

Jak często oceniasz ryzyko związane z rozszerzeniami przeglądarki i ich uprawnieniami?

»»» Wtyczki, dodatki, rozszerzenia w przeglądarce internetowej «««

🔎 Przyjrzyjmy się razem i spróbujmy zrozumieć jakie niebezpieczeństwo niosą ze sobą rozszerzenia, następnie dowiesz się o bezpieczniejszym rozwiązaniu.

Rozszerzenia z uprawnieniami do „odczytu i modyfikacji ustawień przeglądarki” umożliwiają dostęp do różnych aspektów konfiguracji przeglądarki i potencjalną zmianę ustawień krytycznych.

Oto niektóre uprawnienia i rodzaje ustawień, które mogą modyfikować:

1. Zezwolenie na prywatność:

Dzięki dostępowi do ustawień prywatności rozszerzenia mogą włączać lub wyłączać takie funkcje, jak ochrona śledzenia, pliki cookie lub inne ustawienia związane z bezpieczeństwem, które kontrolują prywatność danych.

2. Uprawnienia do przeglądania danych:

To uprawnienie umożliwia rozszerzeniu wyczyszczenie historii przeglądania, plików cookie, pamięci podręcznej i innych przechowywanych danych internetowych.

3. Uprawnienia proxy:

Umożliwia to rozszerzeniom zarządzanie ustawieniami serwera proxy, co może przekierować ruch internetowy lub złośliwe użycie może prowadzić do nieautoryzowanego przekierowania lub przechwycenia danych.

4. Uprawnienia do ustawień treści:

To uprawnienie kontroluje ustawienia specyficzne dla witryny, takie jak to, czy witryny mogą uzyskać dostęp do plików cookie, JavaScript lub uprawnień urządzenia, takich jak kamera i mikrofon.

Jak można sobie wyobrazić, tego typu uprawnienia mogą narazić użytkownika na witryny phishingowe, naruszyć ustawienia bezpieczeństwa i zostać wykorzystane do wielu złośliwych działań.

Kradzież danych osobowych:

Złośliwe rozszerzenia mogą wykradać dane osobowe, takie jak hasła, numery kart kredytowych i numery ubezpieczenia społecznego. Mogą to robić poprzez rejestrowanie naciśnięć klawiszy, monitorowanie aktywności przeglądania, a nawet robienie zrzutów ekranu.

Wstrzykiwanie złośliwego kodu do stron internetowych:

Złośliwe rozszerzenia mogą wstrzykiwać złośliwy kod do odwiedzanych stron internetowych. Kod ten może następnie wykraść dane osobowe użytkownika, zainstalować inne złośliwe oprogramowanie na komputerze, a nawet przejąć kontrolę nad komputerem.

Kontrola nad komputerem:

W niektórych przypadkach złośliwe rozszerzenia mogą całkowicie kontrolować komputer. Oznacza to, że mogą uzyskać dostęp do wszystkich plików i programów użytkownika, a nawet wykorzystać komputer do popełniania przestępstw.

»»» Złośliwe rozszerzenia przeglądarki przyłapane na szpiegowaniu 2 milionów użytkowników

https://www.foxnews.com/tech/malicious-browser-extensions-caught-spying-2-million-users

🗣️ Przeglądarka internetowa to newralgiczne narzędzie, jak wiadomo bywają ataki właśnie z wykorzystaniem rozszerzeń.

Im więcej rozszerzeń w nietypowym zestawieniu, tym bardziej zwiększamy fingerprint (cyfrowy odcisk) tym samym ułatwiamy śledzenie.

Mylne przekonanie

Mullvad Browser, LibreWolf

Wielu użytkowników posługuje się takim pojęciem: Mullvad Browser „nie ma odcisku palca" - w sensie nie generuje fingerprint.

Prawdą jest że ujawnia mniej informacji w porównaniu do przeglądarki która nie jest „utwardzona". Bywa że użytkownicy robiący testy/fingerprint raportują „wyciskanie" części informacji. Warto pamiętać że na fingerprint nie składają się tylko informacje o przegladarce ale o systemie operacyjnym, zainstalowanych czcionkach, parametry ekranu czy adres IP. No właśnie, co jeśli masz stały adres IP? W przypadku Mullvad Browser zaleca się żeby korzystać z przeglądarki w połączeniu z Mullvad VPN (to ma zapewnić większą skuteczność). [VPN czy sprawia że jesteś niewidzialny w sieci? O tym w osobnym poście].

❌ Przeglądareki bazujące na Firefox pozostają ze słabościami Gecko:

https://madaidans-insecurities.github.io/firefox-chromium.html

❗ TorBrowser - nie ma sensu, o tym dlaczego dowiesz się tutaj: https://www.youtube.com/watch?v=3wlNemFwbwE

Mullvad Browser - dobra propozycja, zwłaszcza połączona z VPN, niestety bywają problemy z wczytywnaiem stron. Wykorzystuje słabszy od Chromium silnik Gecko.

LibreWolf - mniej znana, o ile może redukować śledzenie, może też być ryzykowna w kwestii bezpieczeństwa. Dodatki plus potencjalnie opóźnione aktualizację. Jej konfiguracja może powodować problemy z wczytywaniem się stron.

UnGoogledChromium - Sama przeglądarka niewiele się różni od Chromium, ryzyko które ze sobą niesie ta przeglądarka to opóźnienie aktualizacje.

Jej odGooglowanie polega na tym że nie pinguje Google w celu sprawdzenia aktualizacji i potwierdzenia czy certyfikaty bezpieczeństwa są aktualne. To wszytko! Czy warto?

Dodam: Chromium, to nie Chrome.

Chromium jest otwarto źródłowe i to na tym później bazuje Chrome (zbieracz danych).

Przeglądarka Brave - skuteczny zestaw blokad,

(wada/zaleta) zaleta, odporna na fingerprint. Bazuje na Chromium, to kolejna zaleta.

Wada, każde rozszerzenie to dodatkowa przestrzeń, pole do wykorzystania - potencjalnego ataku.

Rekomendowana konfiguracja:

https://www.privacyguides.org/en/desktop-browsers/#brave

🛡️ Bez bezpieczeństwa nie można mieć prywatności...

💡Dlatego dobrym rozwiązaniem jest ustawienie DNS

https://hear-me.social/@Lacze/115008491228837132

DNS można uruchomić w przeglądarce, nie trzeba dla całego systemu.

✅ DNS - zwiększa bezpieczeństwo, dodatkowo może nawet sprawić iż strony będą wczytywać się szybciej.

No właśnie, zbieranie danych...

❔Jaki silnik wyszukiwania

Często widzę wojowników internetu którzy mają takie egzotyczne połączenie: Firefox i Google serach 🤣

Osobiście korzystam z

— https://search.brave.com

A Ty gdzie wyszukujesz?

— Podsumowanie —

Mój wybór (kierowany na podstawie zdobytych informacji)

• Vanadium (najbezpieczniejsza przeglądarka, dostępna tylko w GrapheneOS)

• Brave (na Android i PC) dobra do przeglądania różnych treści

• Chromium (PC) jako bezpieczne rozwiązanie do logowania się na różne konta, można wspierać ją DNS

_____

_

- -

dodatki987