То, что обычно не показывают: как выглядит Wi-Fi взлом изнутри (схемы, примеры, анализ)

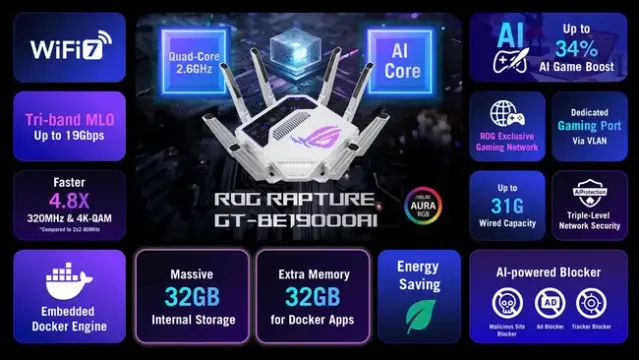

Безопасность Wi-Fi остаётся одной из тех тем, где одновременно сосуществуют мифы, неоправданные ожидания и огромное количество недопонимания. Кто-то уверен, что WPA2 и тем более WPA3 взломать невозможно, потому что «это же криптография». Кто-то считает, что всё решается набором трёх команд в Kali. И на практике обе позиции оказываются одинаково далеки от реальности. Wi-Fi — это не магия, не «сеть, работающая на духах», и не «непробиваемая защита». Это обычный протокол уровня 802.11 , который живёт в открытом эфире и подчиняется вполне конкретной структуре пакетов, таймингов и встроенных процедур. Понимание этих процедур моментально показывает, что подавляющее большинство атак — не взлом, а закономерное следствие того, как устроено взаимодействие клиент ↔ точка. Основой WPA2-аутентификации является четырёхшаговый handshake . И именно он формирует ключ, но при этом “раздаёт” достаточно информации, чтобы злоумышленник мог оффлайн проверять догадки о пароле. Все пакеты handshake идут открыто — это EAPOL-кадры , которые может увидеть любое устройство в эфире. Точка отправляет ANonce , клиент — SNonce , обе стороны на основе PMK (который, в свою очередь, зависит от пароля и SSID ) вычисляют PTK , и затем сравнивают MIC . В этот момент пароль нигде не передаётся, но комбинации значений ANonce+SNonce+MIC более чем достаточно для оффлайн-подбора. Если открыть реальный handshake в Wireshark , второй пакет будет выглядеть примерно так: Protocol: EAPOL Key Information: Key MIC: 1, Secure: 0, Error: 0 Nonce (SNonce): 5f:6b:b1:9a:31:0c:ae:... MIC: 53:ff:12:88:9c:7d:91:52:... Эти данные можно использовать для проверки предполагаемого пароля: сначала PBKDF2 генерирует PMK , затем PMK превращается в PTK , затем создаётся MIC , и если этот MIC совпадает с MIC из пакета — пароль найден. Вся атака происходит оффлайн. Никаких запросов к точке, никаких попыток войти в сеть, никакого шанса «спалиться» в эфире. Но чтобы подбор стал возможен, handshake нужно сначала получить. С passiv-перехватом проблем хватает: можно слушать эфир часами и так и не дождаться переподключения. Поэтому практически все реальные атаки начинают с деавторизации — искусственного разрыва связи между клиентом и точкой. Деавторизация — это не «аномальный» пакет. Это штатный кадр уровня MAC , который есть в стандарте. И если клиент его получает, он честно отключается, после чего автоматически инициирует повторный handshake. Схема выглядит примерно так:

https://habr.com/ru/articles/973656/

#информационная_безопасность #инфобез #сетевые_технологии #сети #wifi_security #wifi