[Перевод] Полный захват аккаунта стоимостью $1000 — Думайте нестандартно

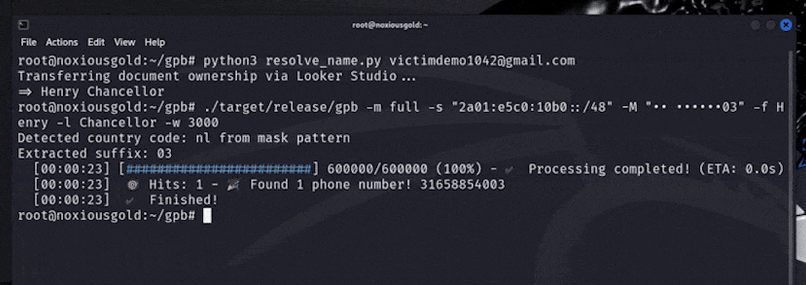

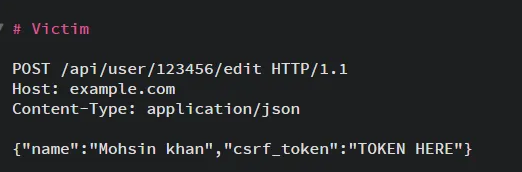

Сегодня я расскажу о баге, который позволял мне захватить любой аккаунт пользователя. Сначала это была проблема уровня P4, но я не стал сообщать о ней, а довёл до уровня P1 с помощью цепочки уязвимостей. Без лишних слов — начнём! Я не имею права раскрывать информацию о цели, поэтому давайте назовём её example.com . Это был обычный сайт. Ничего особенного: можно создать аккаунт, войти, поменять пароль и так далее. Как обычно, я создал два аккаунта. Сначала зарегистрировался и вошёл в аккаунт жертвы, после чего проверил все запросы и ответы через Burp Suite. Я обнаружил, что сайт использует какой-то CSRF-токен для защиты от CSRF-атак. В исходном коде страницы я заметил, что сайтом каждому пользователю присваивается userID. Это шестизначный идентификатор, поэтому его можно легко угадать. Далее я перешёл в настройки аккаунта, изменил часть своей информации (я всё ещё нахожусь в аккаунте жертвы) и зафиксировал этот запрос.

https://habr.com/ru/articles/915294/

#багбаунти #багхантинг #кибербезопасность #информационная_безопасность