Vor gut 7 Jahren habe ich begonnen, komplexe IT-Phänomene für Nicht-Techies zu erklären zu versuchen.

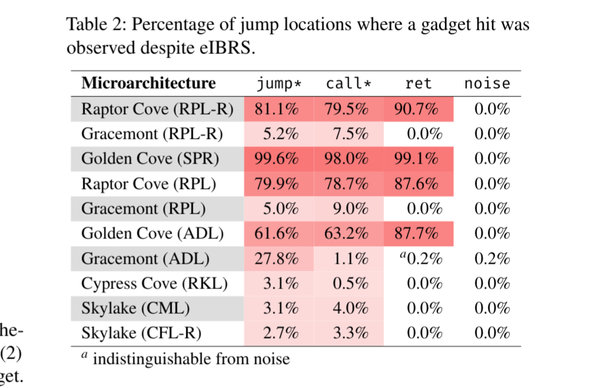

Der Anlass damals war das Bekanntwerden der Prozessor-Sicherheitslücken #Spectre und #Meltdown. Damit konnte ein Angreifer Speicher (und die darin verborgenen Geheimnisse) auslesen, ohne die notwendigen Rechte zu besitzen.

Dazu musste *der Prozessor selbst*(!) ausgetrickst werden. Eine kleine Revolution!

🧵

#MeltdownUndSpectre

https://marcel-waldvogel.ch/2018/01/15/meltdown-und-spectre-lesen-ohne-zu-lesen/

Meltdown und Spectre: Lesen ohne zu lesen

Die durch Meltdown und Spectre ausgenutzten Sicherheitslücken sind zur Zeit in aller Munde. Und werden uns noch lange beschäftigen. Denn die Schwachstellen sind tief in den heutigen superschnellen Prozessoren verwurzelt. Sie erlauben es einer Schadsoftware, Daten zu lesen, ohne dass ein Befehl zum L