#red_team #malware #payload #browser #image #steganography

В кэше — фотка, в ней payload: новый метод скрытой доставки зловредов.

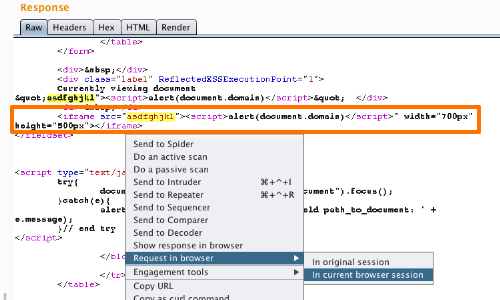

Атака, комбинирующая две техники: принуждение к локальному исполнению (ClickFix/FileFix) и контрабанду кэша (Cache Smuggling).

При этом используется стеганография для внедрения вредоносного payload-а в изображение, которое загружается браузером и сохраняется в его кэше. Вредонос маскируется в байтах графического файла, что позволяет обходить СЗИ и системы детектирования сетевого трафика. При последующем обращении к странице или по команде скрипта происходит извлечение и исполнение скрытого кода из кэшированного изображения.

Поскольку кэш браузера обычно не подвергается глубокому инспектированию, а изображения считаются легитимными статическими ресурсами, техника имеет на редкость высокую эффективность и простоту реализации.