keymaker610

@keymaker610@g0v.social

- 33 Followers

- 90 Following

- 663 Posts

身邊一些長輩覺得服貿沒差,中國不會對台灣出手

漢字很重要→只要「口内射精大会(こうないしゃせいたいかい)」和「校内写生大会(こうないしゃせいたいかい)」還是同音的一天、日本就不可能放棄漢字。

#笑死

原來是老梗了

https://www.facebook.com/Funghikun/photos/a.1426358397600524/1704983126404715/

#笑死

原來是老梗了

https://www.facebook.com/Funghikun/photos/a.1426358397600524/1704983126404715/

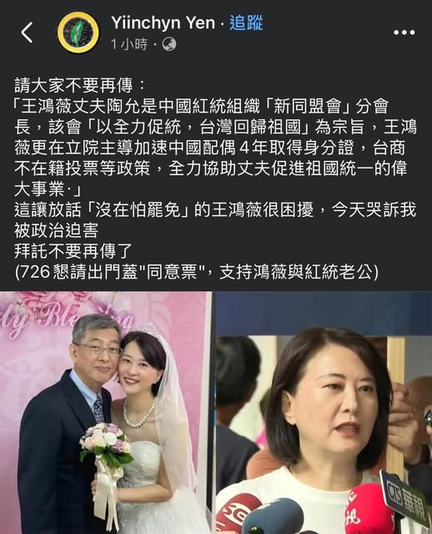

真的~大家不要在傳了!!!!

大罷免終極懶人包,30分鐘帶你看完一年立院爭議!過去你可以政治冷漠,但此時此刻,懇請你多看台灣一眼吧!

https://www.youtube.com/watch?v=nHJIFu_m0vY

https://www.threads.com/@dx_humandesign/post/DMDOispztNT

https://www.youtube.com/watch?v=nHJIFu_m0vY

https://www.threads.com/@dx_humandesign/post/DMDOispztNT

大罷免終極懶人包,30分鐘帶你看完一年立院爭議!過去你可以政治冷漠,但此時此刻,懇請你多看台灣一眼吧! #大罷免 #國會擴權 #違憲

不排富每個人一萬塊那是怎樣,2300億?你現在突然提出一個紓困案叫2300億紓困案,而且都沒有牽涉到任何產業,這一聽就知道不太合理。

就讓以前的阿北來反對現在的民眾黨吧!!

嫖娼男的被曝光涉嫌侮辱罪,女生被偷拍则挂上大名游街示众。这个国家很美

#中央社即時新聞 國內政治 08:11

法外委會副主席:台灣是世界自由象徵 終生挺台

(中央社記者曾婷瑄巴黎13日專電)法國參議院外交委員會副主席卡迪克接受中央社訪問,坦言法國內部各議題分歧,是目前推動聯大2758號決議不涉台案的最大挑戰,需先凝聚共識,但許多議員都對台灣有興趣。他說,台灣是世界自由象徵,將終其一生支持台灣。

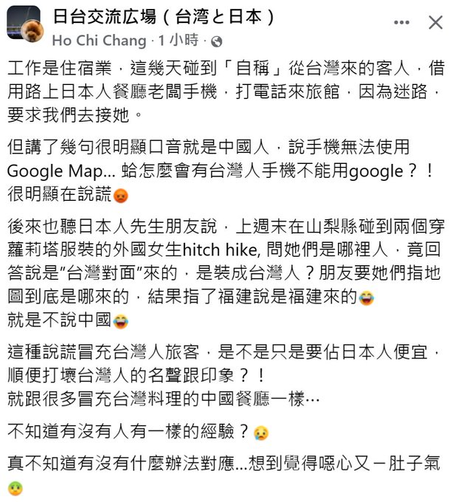

說真的,之前在德國出差也是遇過不敢承認自己是中國來的.......

最新的資安研究指出 Kigen 的 eUICC 晶片含有嚴重安全漏洞 https://security-explorations.com/esim-security.html

此漏洞的影響是:

1. 任何 esim 發行商可以在 esim 設定檔(profile)裡面寫入特別的惡意指令 (java applet) ,這些惡意指令會利用這個漏洞,可以讀取同晶片上面其他 esim profile 的明文

2. 偷到的 esim profile (受害者的 esim profile)可以用來安裝在另一隻攻擊者的手機上面,這樣電信商就會視攻擊者的手機為受害者的手機,攻擊者可以接收受害者的所有簡訊和電話

3. 攻擊者手機關機之後受害者手機就可以恢復接收簡訊和電話

4. 從電信商的角度,攻擊者手機和受害者手機看起來一樣,無從分辨與偵測

現在所有有漏洞的 euicc 晶片應該是都已經自動更新韌體並修復了此問題,不過造成此漏洞的生態系結構性問題仍然存在,如這篇專家所述 https://laforge.gnumonks.org/blog/20250709-gsma-esim-euicc-security/

以下是我自己的背景知識+理解筆記,我非業內專家可能有錯:

1. eSIM 設定檔可以安裝在 eUICC 晶片上面,eUICC 晶片就會依據設定檔內來與電信商溝通(主要用於識別訂戶)

2. eUICC 內有個簡單的嵌入式安全處理器(java card 處理器)可以做運算,運算的程式稱作 Java applet ,是用 Java card 標準寫成,基本上是簡化版的 java bytecode,eSIM 設定檔內可以內嵌由 eSIM 發行商自行撰寫的 Java applet

3. eUICC 只允許安裝經過認證的 esim 設定檔,換句話說,只有經過認證的廠商可以發行 eSIM

4. eUICC 內的 java card 處理器原本是 Oracle 設計給銀行晶片卡使用,一般來說放上去的 java applet 都會經過一個驗證程式去檢查,檢查完才會放上 java card 給處理器執行

5. 2019 年本漏洞的同一個研究者發現 java card 處理器含有漏洞,讓惡意的 java applet 可以讀取原本不應該可以讀取的記憶體區塊

6. 上述驗證程式可以抓到這些惡意的指令

7. 驗證程式複雜度高,大部分的 java card 沒辦法自主執行驗證程式,因此 java card 只能相信放上來的 java applet 都經過驗證程式通過

8. 此漏洞的癥結就在這裡,原本只有少數廠商可以通過認證,發行 java applet 給 euicc 執行,但 eSIM 普及之後就多了很多廠商可以發行 java applet

9. 另外,即使未經 esim 正式發行認證,也可以使用 GSMA TS.48 test profile 來發行一個「測試用 eSIM 設定檔」安裝在 euicc 上面,並不是所有人都可以直接發行測試用設定檔,但要發行測試用設定檔需要經過的認證比發行正式設定檔簡單很多,也有一些公司提供代為發行測試用設定檔的服務。測試用設定檔應該是會有一些功能限制但可以正常執行 java applet,這也是本次研究者使用的方式

10. 漏洞補救的措施之一就是終止 GSMA TS.48 test profile ,也就是不能再安裝測試用設定檔

11. 但經過認證的正式 esim 發行商仍然可以發行含有惡意 java applet 的 esim 設定檔,可能會有些發行商(電信商)服從政府命令去發行這樣的惡意設定檔

——

也就是說,即使本漏洞目前被修補,仍可能有經過正式認證的 esim 發行商服從政府命令去發行惡意 esim 設定檔,一旦安裝了惡意 esim 設定檔,在同一隻手機的其他 esim 設定檔就有可能被竊取,並複製到另一臺手機上用於攔截簡訊和通話。