### Вступление

В современном цифровом мире ботнеты стали одной из самых серьёзных угроз кибербезопасности. Эти сети заражённых устройств, управляемые злоумышленниками, способны наносить колоссальный ущерб — от массовых DDoS-атак до кражи конфиденциальных данных. По данным исследований, в 2024 году количество активных ботнетов продолжает расти, особенно за счёт уязвимых IoT-устройств. Эта статья раскрывает природу ботнетов, их назначение и методы противодействия.

### Назначение

Статья предназначена для информирования читателей о структуре и функционировании ботнетов, их роли в киберпреступности, а также о способах защиты от подобных угроз. Она ориентирована на широкую аудиторию, включая специалистов по информационной безопасности, бизнесменов и обычных пользователей, желающих понять масштабы проблемы и меры予防 (предупреждения).

Основные угрозы, которые представляют ботнеты, связаны с их способностью действовать как распределённая сеть заражённых устройств, управляемых злоумышленниками. Вот ключевые аспекты:

DDoS-атаки (распределённые атаки типа "отказ в обслуживании"): Ботнеты могут генерировать огромный трафик, перегружая серверы, сайты или сети, что приводит к их отключению. Это часто используется для вымогательства или нанесения ущерба конкурентам.

Кража данных: Заражённые устройства в ботнете могут собирать личную информацию (логины, пароли, банковские данные) и передавать её злоумышленникам.

Рассылка спама и фишинг: Ботнеты часто используются для массовой рассылки нежелательных писем или сообщений, включая мошеннические схемы, направленные на обман пользователей.

Распространение вредоносного ПО: Ботнеты могут служить платформой для доставки вирусов, троянов, программ-вымогателей (ransomware) и другого вредоносного кода.

Майнинг криптовалют: Злоумышленники используют вычислительные ресурсы заражённых устройств для скрытого майнинга, что замедляет работу устройств и увеличивает расходы на электроэнергию для владельцев.

Атаки на инфраструктуру: Ботнеты могут быть направлены на критически важные системы (например, энергосети, больницы), создавая угрозу безопасности и стабильности.

Анонимность для других атак: Ботнеты маскируют действия хакеров, затрудняя отслеживание источника атак.

Эти угрозы особенно опасны из-за масштабируемости ботнетов: даже устройства с низкой мощностью (например, IoT-устройства вроде камер или роутеров) в совокупности создают серьёзную силу. Борьба с ними требует антивирусной защиты, обновлений ПО и осведомлённости пользователей.

Я отвечу на ваш вопрос о ботнетах на русском языке, систематизировав информацию по указанным пунктам.

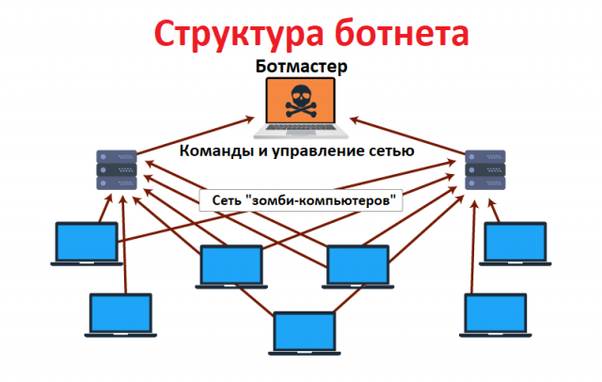

### Типичное устройство ботнетов

Ботнет — это сеть заражённых устройств (компьютеров, серверов, IoT-устройств и т.д.), управляемых централизованно через командно-контрольные серверы (C&C). Структура обычно включает:

1. **Заражённые устройства (боты)**: Выполняют команды злоумышленников.

2. **C&C-серверы**: Отправляют инструкции ботам и собирают данные.

3. **Инфраструктура распространения**: Используется для заражения новых устройств (например, через вредоносные ссылки или уязвимости).

### Классы ботнетов

Ботнеты классифицируются по разным критериям:

1. **По типу устройств**:

- PC-ботнеты (заражённые компьютеры).

- IoT-ботнеты (умные устройства, камеры, роутеры).

- Мобильные ботнеты (смартфоны, планшеты).

2. **По архитектуре**:

- Централизованные (единый C&C-сервер).

- Децентрализованные (P2P-сети, сложнее отключить).

3. **По назначению**:

- Спам-ботнеты.

- DDoS-ботнеты.

- Шпионские ботнеты (кража данных).

### Методы

1. **Распространение**:

- Фишинг (вредоносные email-рассылки).

- Эксплуатация уязвимостей (например, в прошивках IoT).

- Заражённые приложения или файлы.

2. **Управление**:

- Через HTTP/HTTPS (веб-протоколы).

- IRC-каналы (устаревший метод).

- P2P-протоколы (для децентрализации).

3. **Сокрытие**:

- Шифрование трафика.

- Использование прокси или Tor.

### Назначение

Ботнеты применяются для:

- **DDoS-атак**: Перегрузка серверов или сайтов (например, атаки на конкурентов).

- **Спам-рассылки**: Распространение рекламы или фишинга.

- **Майнинг криптовалют**: Использование ресурсов жертв.

- **Кража данных**: Логины, пароли, финансовая информация.

- **Шпионаж**: Сбор информации для заказчиков.

- **Прокси-сети**: Скрытие активности атакующих.

### Представители

1. **Mirai** (2016): IoT-ботнет, использовал слабые пароли устройств для DDoS-атак (например, атака на Dyn).

2. **Emotet** (2014–): Банковский троян, позже эволюционировал в ботнет для доставки других вредоносов.

3. **Conficker** (2008): Заражал миллионы ПК через уязвимости Windows.

4. **Necurs**: Один из крупнейших спам-ботнетов, распространял вымогателей.

5. **Zeus** (2007): Кража банковских данных, активно использовался в киберпреступности.

### Заказчики

- **Киберпреступные группы**: Зарабатывают на вымогательстве, краже данных или продаже доступа.

- **Хактивисты**: Используют ботнеты для атак на политические или корпоративные цели.

- **Государственные структуры**: Для кибершпионажа или саботажа (например, предполагается участие в ботнетах типа Stuxnet, хотя это не классический ботнет).

- **Коммерческие конкуренты**: Заказывают атаки на бизнес-цели.

### Разработка

1. **Кто разрабатывает**:

- Независимые хакеры или группы (например, автор Mirai выложил код в открытый доступ).

- Организованные киберпреступные синдикаты.

- Иногда — подрядчики на аутсорсе для заказчиков.

2. **Процесс**:

- Разработка вредоносного ПО (трояны, черви).

- Тестирование на уязвимостях.

- Создание инфраструктуры управления (C&C).

- Распространение через даркнет или прямые каналы.

3. **Технологии**:

- Используют открытые уязвимости (CVE).

- Применяют ИИ для адаптации атак.

- Код часто продаётся как готовый продукт в даркнете.

### Библиография

1. **Karim, R., & Karim, M. E.** (2019). *On Security Threats of Botnets to Cyber Systems*. ResearchGate.

- Обзор эволюции ботнетов, их угроз и методов противодействия.

2. **Banday, M. T., & Qadri, J. A.** (2009). *Study of Botnets and their threats to Internet Security*. ResearchGate.

- Исследование структуры ботнетов и их влияния на безопасность интернета.

3. **Asadi, M.** (2024). *Botnets Unveiled: A Comprehensive Survey on Evolving Threats and Defense Strategies*. Transactions on Emerging Telecommunications Technologies.

- Комплексный обзор современных ботнетов, их тактик и стратегий защиты.

4. **Kambourakis, G., Anagnostopoulos, M., Meng, W., & Zhou, P.** (2019). *Botnets: Architectures, Countermeasures, and Challenges*. Series in Security, Privacy and Trust.

- Глубокий анализ архитектур ботнетов и вызовов в борьбе с ними.

5. **Tiirmaa-Klaar, H., Gassen, J., Gerhards-Padilla, E., & Martini, P.** (2013). *Botnets: How to Fight the Ever-Growing Threat on a Technical Level*. SpringerBriefs in Cybersecurity.

- Технические аспекты борьбы с ботнетами.

### Хэштеги

#ботнеты #кибербезопасность #киберугрозы #DDoS #вредоносноеПО #киберпреступность #IoTбезопасность #фишинг #спам #защитаСети

"Ботнеты: устройство, угрозы и борьба с киберпреступностью"

https://osint-ukraine.blogspot.com/2025/03/blog-post_23.html